Sumo Logic

- Sumo Logic

Sumo Logicとは

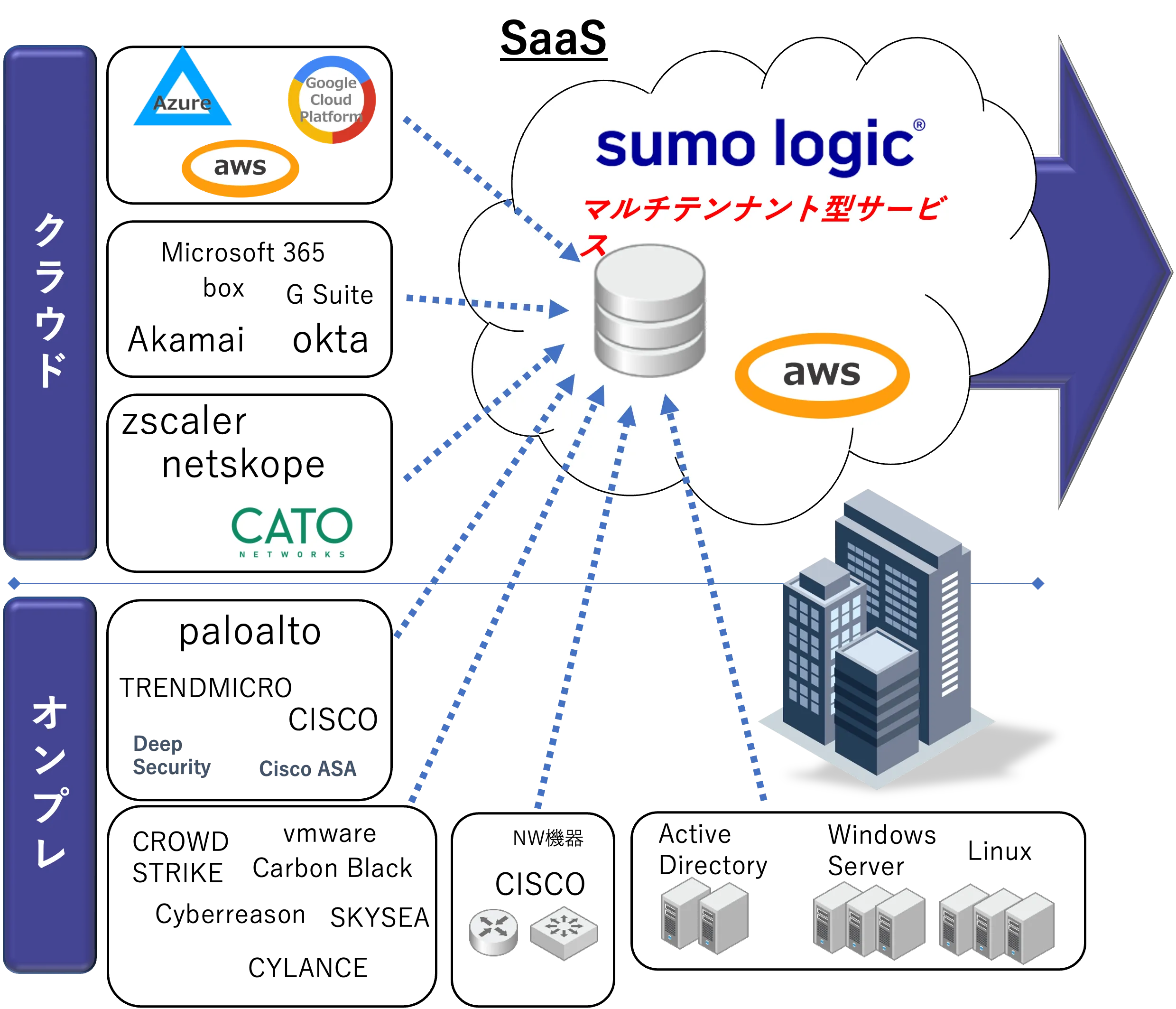

様々なシステムがクラウドへシフトする中、オンプレミス環境のデバイスも含め、サービスの稼働状況・トラブルシューティング・セキュリティインシデント発生時の調査には必ずログが必要です。

Sumo Logicは、分散したログの煩雑な管理を集約し、様々な解析を低コスト且つ容易に実現するクラウドネイティブな統合ログ管理基盤サービスです。

金融、メディアやゲームその他あらゆる業界では複数のアプリケーションから生成される膨大なログを、アプリケーションごとに管理しています。

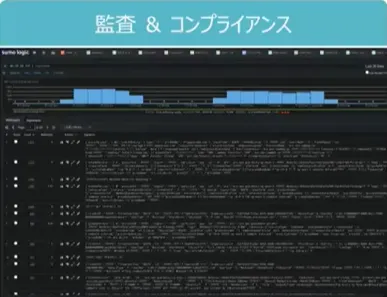

また、様々な業界でセキュリティガイドラインが発行されており、その中でも共通してログ管理の必要が記載されています。

これらのアプリケーションログを社内の効率化やセキュリティ強化のため横断的に解析し、コンプライアンスレポートやユーザー監視、アラート通知、ログの保存などSIEMに求められる主要な機能をマルチテナント型SaaSで提供するのがSumo Logicです。

データ主導の意思決定を支援し、セキュリティと運用上の問題を調査する時間を短縮することで、より重要なアクティビティのためにリソースを使えるようになるソリューションです。

- Appカタログを用いた可視化

- アラート検知

- トラブルシューティング

- ログの長期保管

- CrowdStrike社脅威DBとの連携

- 独自の検知ルールとTIでアラート検知

- アラートの自動トリアージ

- 対処すべきインシデントを導き出す

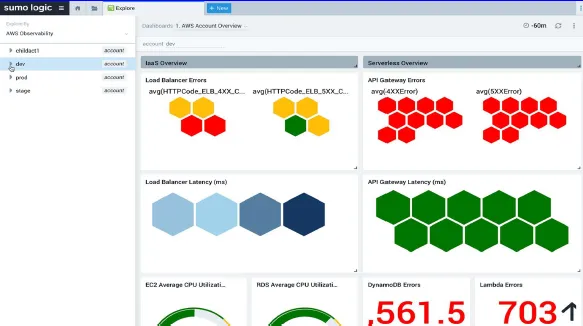

- 複数のAWSサービスの統合的なモニタリングを実現

クラウドサービスでログを管理することのメリット

オンプレミス型のログ管理製品を使用する場合にはサーバやOSなどインフラ部分の準備が必要となりますが、これらが一切不要になります。

サーバのハードウェア、ソフトウェアの設計および構築に関してお客様の稼働をかけずに済みますので、この部分のコストを他に回すことができます。

また、過剰な初期投資が不要でスモールスタートができる点も大きなメリットです。

お客様の状況やニーズに合わせて迅速に拡張が可能であるため、始めは一部のシステムだけで利用してみて徐々に利用を拡大していくことができます。

オンプレミス型で必要だったサーバインフラの準備にあたってキャパシティの予測を行い、ハードウェアの選定を行うプロセスであったり、サーバを増強するためにハードウェアを入れ替える作業を考えなくて良い点は、実はトータルのコストで見ると無視できないところです。もちろん、従来発生していたサーバインフラのメンテナンス、つまりサーバハードウェアの保守やソフトウェアのバージョンアップ対応などは不要です。

マルチテナント型サービスのメリット

- 短期間で導入可能

- 安価(初期投資最小限)

- 必要に応じて拡張可能

- バージョンアップ対応不要

- インフラシステムの運用不要

- 予期しない大量なログ取り込みが発生しても対応可能(プロビジョニング不要)

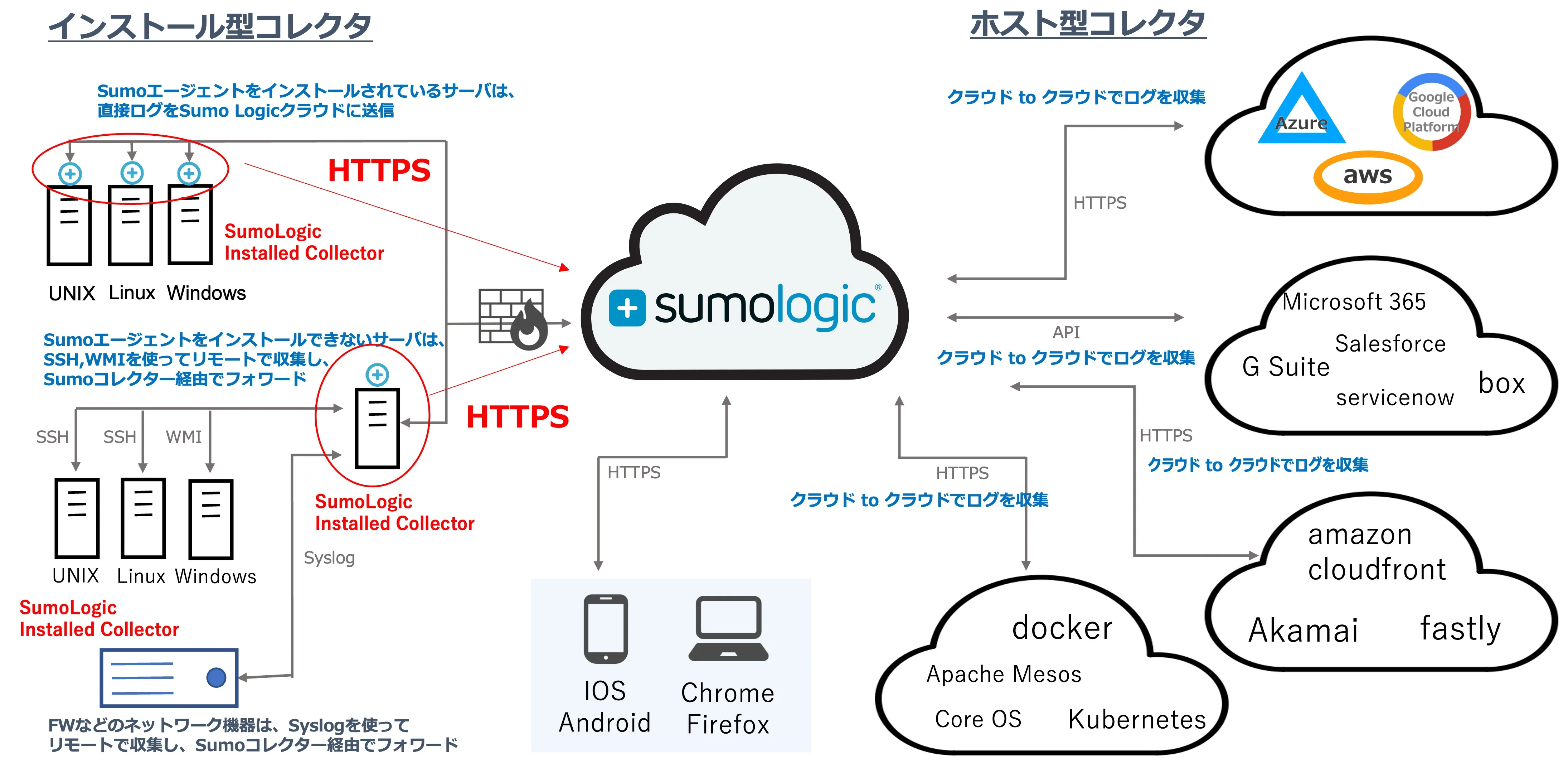

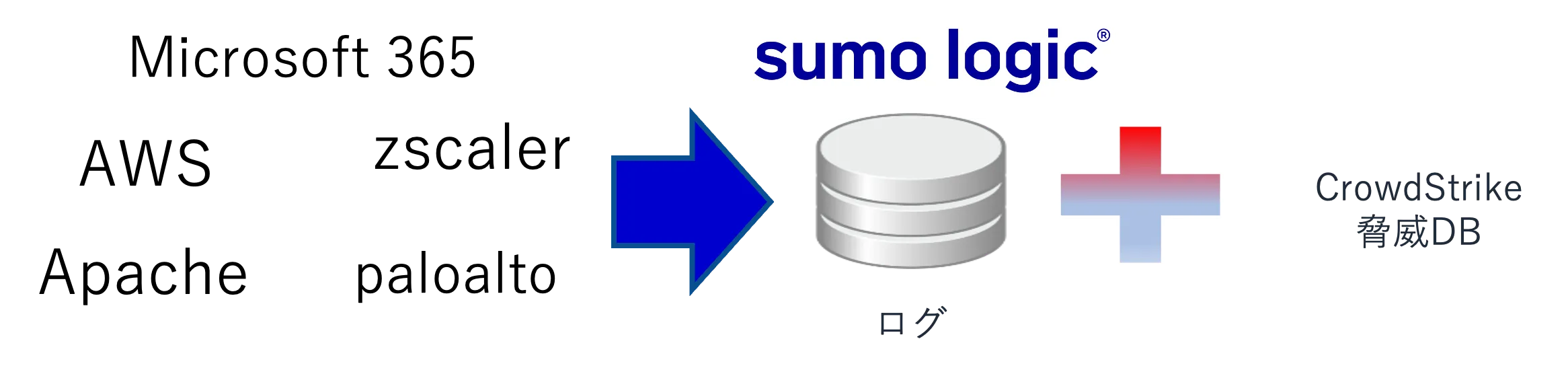

様々なアプリケーションログの収集及び一元管理

AWS、FW、AD/AzureAD、Webサーバ、アプリケーションサーバ、DBサーバ、ネットワーク機器などなどのログをSumo Logic環境に集約し統合的に管理・可視化が可能です。

App Catalogと呼ばれるSumo Logic社が提供する標準ダッシュボートを利用し、取り込んだログを即座に可視化することができます。

プラスαのセキュリティ対策を提供

Sumo Logicに取り込んだログとSumo Logic社が提供する脅威情報(C&C通信に使用されていたIPアドレス、ドメイン情報など)をマッチングさせる機能が使用できます。この機能を使うことで現状導入されているセキュリティ対策製品に加えて、多層的に脅威の検出・把握が可能になります。

脅威情報のデータソースは、米国CrowdStrike社の脅威情報を使用しており、Sumo Logicの標準機能の中ですぐに利用可能です。

Sumo Logicが提供するプラットフォーム

Sumo Logicが提供するサービスには2種類のプラットフォームがあります。

CIP(Continuous Intelligence Platform)とCSE(Cloud SIEM Enterprise)です。

Continuous Intelligence Platform

- 各種セキュリティ認定とコンプライアンス認証を得ている「安全なプラットフォーム」

- 監査を迅速に実行評価

- 柔軟で経済的なライセンスモデル

- 基本的な「相関関係」とアラート

- セキュリティログの強化と可視化

- CrowsdStrike 脅威情報の統合

- 外れ値の検出

LogReduce / LogCompare

Cloud SIEM Enterprise

- 「すぐに使用出来る相関ルール」を使用して、様々なソース間でのログの継続的な相関分析

- 「組み込みのイベント管理」を備えたセキュリティワークフロー

- 「自動化」されたインシデントの優先順位付け、アラートのトリアージ、「ノイズ」の除去

Sumo Logic(CIP)のログ管理で実現可能なこと

Sumo Logicで統合的にログ収集することで、様々なアプリケーションのログについて、Sumo Logic社が提供する標準ダッシュボートを利用し最小限の投資でサービスの状況を可視化することができます。

例えばMicrosoft365の監査ログであったり、Zscaler、PaloAlto、Cybereason、ActiveDirectoryのログなど名前を1つ1つ挙げていくときりがありませんが以下のような可視化を容易且つ低コストで実現することが可能です。

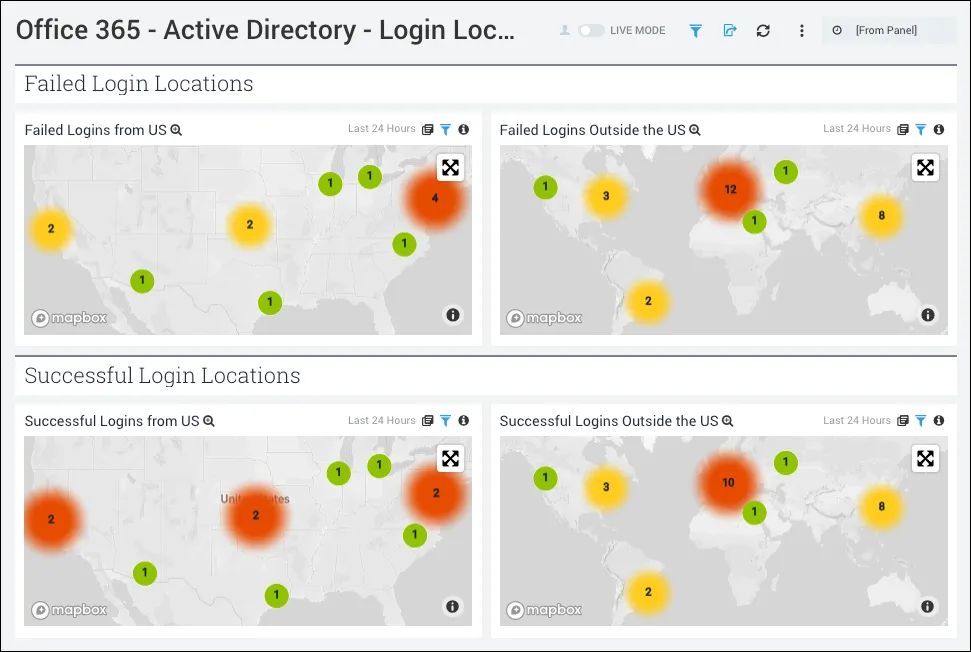

Microsoft 365のログ可視化

どの地域からログインに成功・失敗しているかを直ぐに把握可能

*その他、SharePointのアクセス状況を可視化やAdminログの可視化なども可能

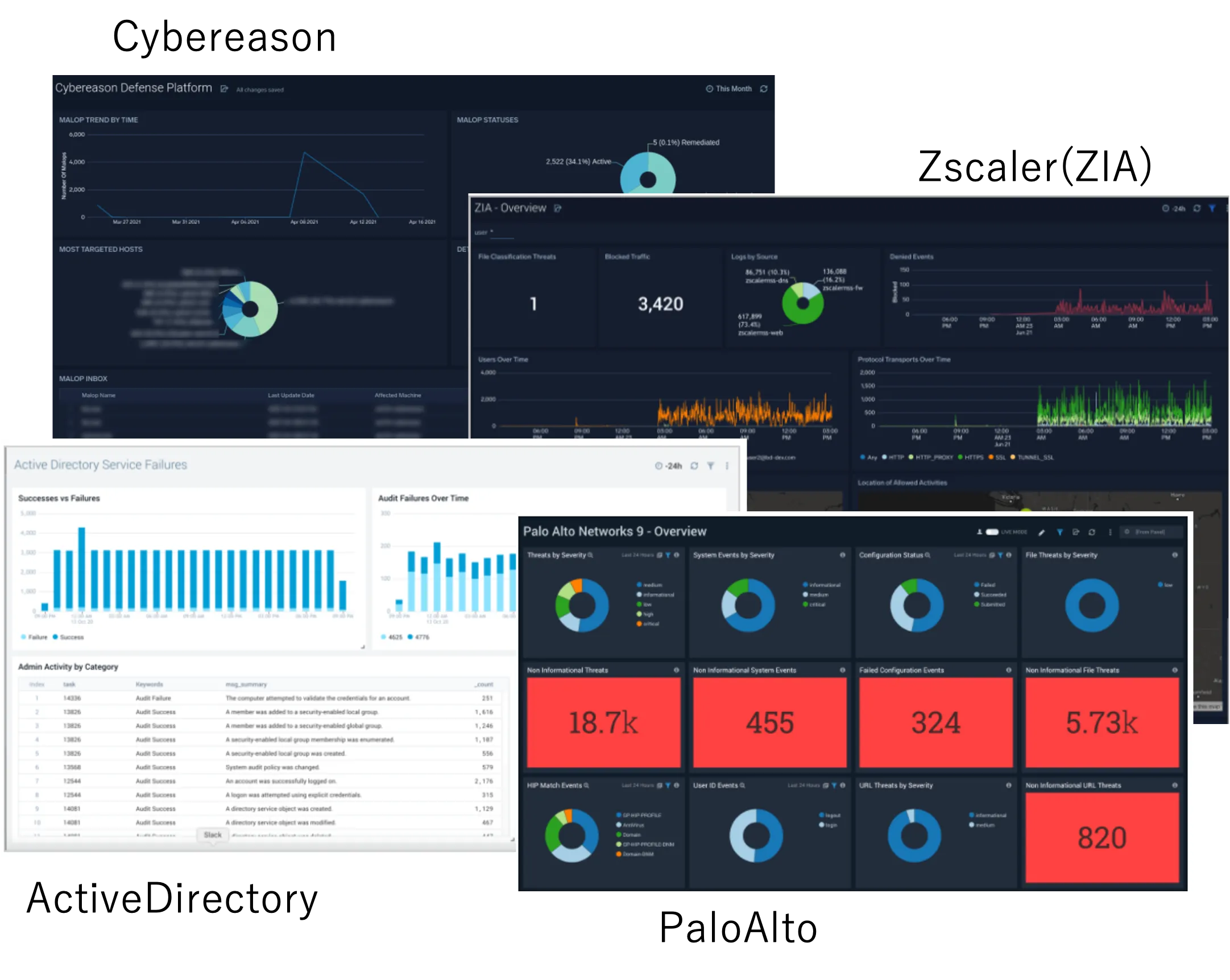

様々なアプリケーションの可視化(Over view)

PaloAlto、CyberReson、AD、Zscalerなど

ActiveDirectoryのログ可視化

どの地域からログインに成功・失敗しているかを直ぐに把握可能です。

このダッシュボートより、拠点の無い地域からのアクセスを検知することで、IDやPasswordのクレデンシャル情報の漏洩を疑い、調査をしていくことが可能です。

FW(例 PaloAlto)のログ可視化

FWのログでどのIPが、どのアプリケーションで、どこへ通信したか、通信量はどれくらいなのかを把握し可視化が可能です。

さらにFWで検知したログとSumoLogicの脅威情報をマッチングさせることで、FWで検出した情報にプラスαの情報を付加させて確認することも可能です。

Apacheのログ可視化

Webにアクセスしてきたロケーション及びアクセスボリュームなどの可視化が可能です。

こちらもSumoLogicの脅威情報とWebアクセスをマッチングさせることで、アクセス元の脅威分析も同時行うことが可能な為、WAFやIPSでの防御に繋げることが可能です。

Google Workspaceのログ可視化

Google Workspace アプリケーションのアクティビティを監視および分析できます。

包括的なダッシュボードには、管理およびユーザーのアクティビティ、Googleドライブの使用状況、およびログインに関する情報を可視化可能です。

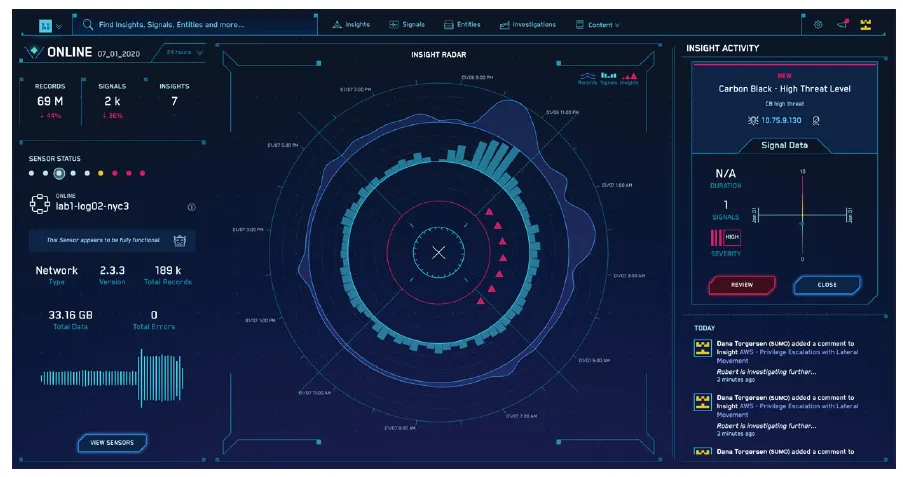

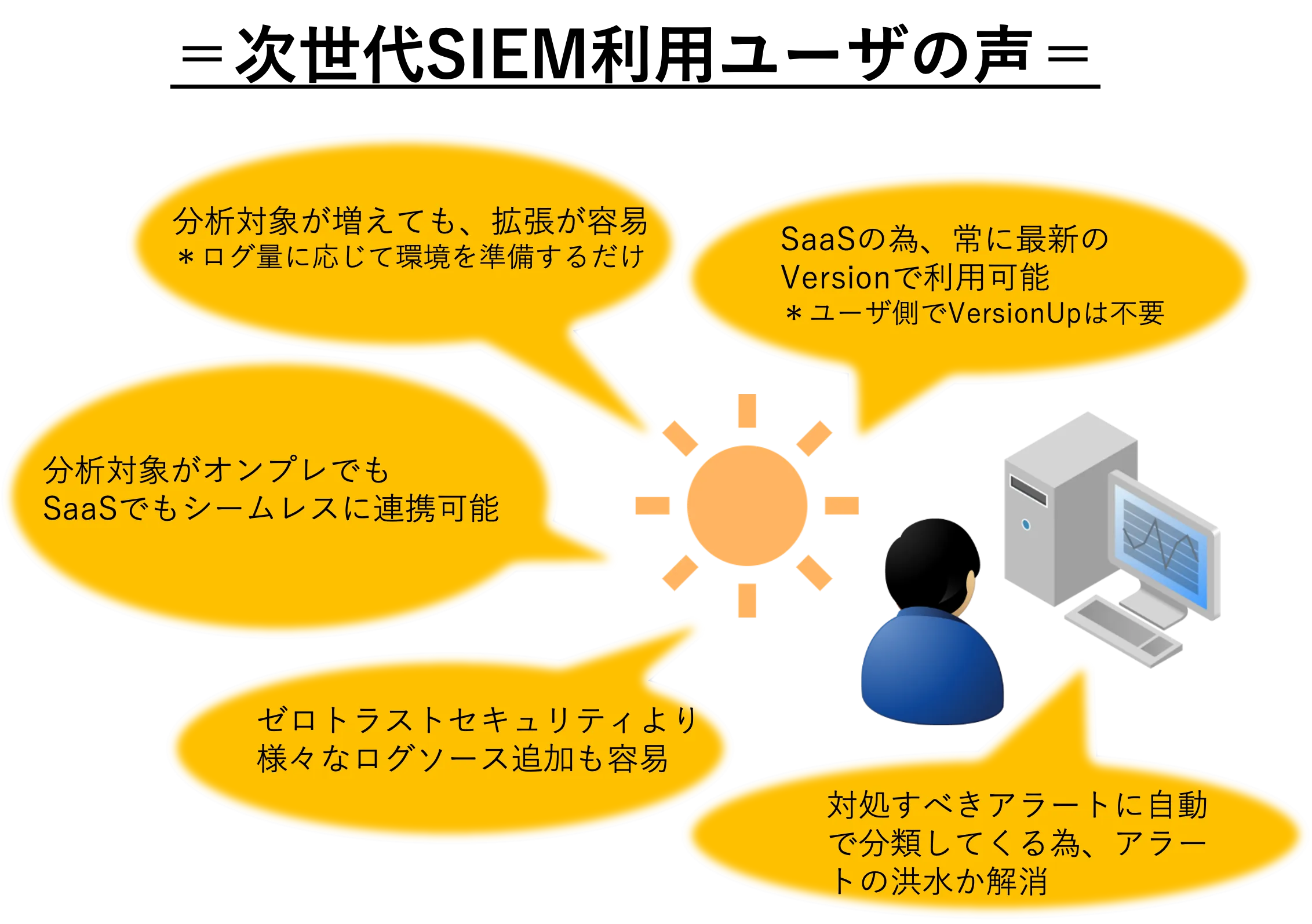

Cloud SIEM Enterprise(CSE)とは

従来のSIEMが抱えていた課題を解決する新しいタイプのSIEMです。

Sumo Logic独自の検知ルールと Threat Intelligence を用いてアラート(Signal)検知します。

検知した異なるセキュリティアラートに対して、 Entity(※) を用いて同じ時間軸の中で横串で自動的に確認をします。

※Entity:IPアドレス、UserName、Hostnameなど対象を一意に識別するためのデータ

その結果大量に存在するアラートのトリアージが行われ、それらのアラートの中から対処すべきインシデント(Insight)を自動で導き出すことが可能です。

つまり、IT/セキュリティ担当者がアラート1件1件を細かく調査する前に、優先的に対応する必要があるインシデントが通知されるため、対応を迅速に行うことが可能になります。

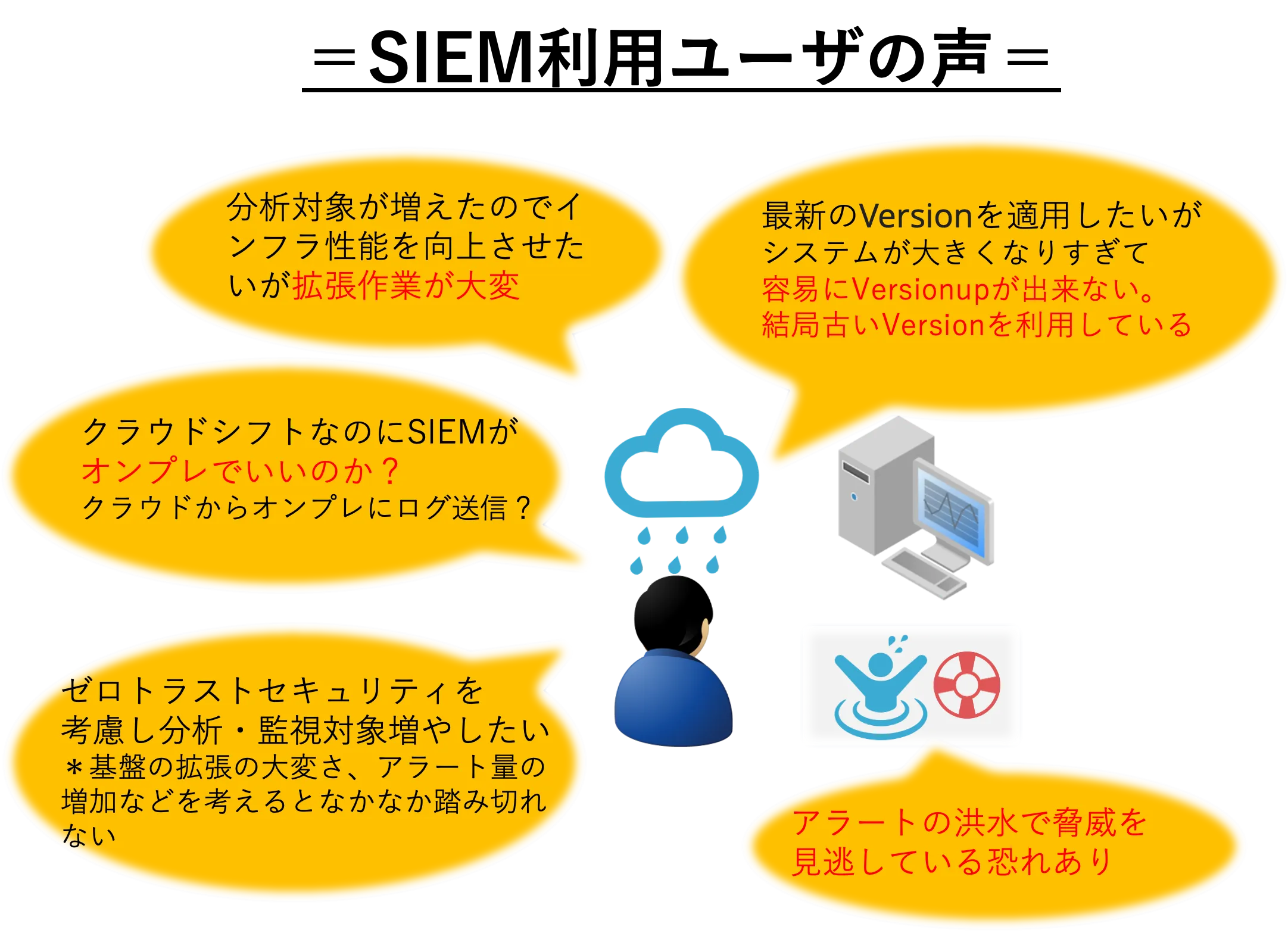

従来のSIEMが抱えていた課題

- オンプレが故にSIEM基盤のインフラを維持管理運用するのが大変

- ログを大量に取り込むと解析に時間がかかる為、限定的なログしか投入できない

※マシンパワーに限界があり、取り込むログも限定的(ProxyとNGFWなど) - 相関分析ルールの作成は自社もしくは委託ベンダーが行う必要あり

※タイムリーな脅威への対応難しい - 脅威情報(TI)は、外部から購入する必要がある

- アラートの量が多く、対処しきれない

※人的リソースにも限りあるので脅威を見逃してしまう

※そもそも攻撃量が増加の一途

Sumo Logicが提供するCloud SIEM

- SaaSの為、インフラ部分の運用維持管理が不要

- 検知ルールは、SumoLogic社が定期配信

※手動で追加も可能 - 処理量に応じたスケーラビリティがある為、インフラ性能を気にせずログを取り込みが可能

- 標準サービス内で外部の脅威情報と連携可能

※CrowdStrike、ALIEN VALUT(Free Serviceの利用) - Entityで相関しアラートの自動トリアージにより対処すべきインシデント(Insight)を導き出すことが可能

- インシデントを「MITRE ATT&CK」フレームワークに⼀致させている

アラートを自動でトリアージして、対処すべきインシデントを導き出す

Sumo Logicはここがすごい!

01 シングルプラットフォーム

ログとメトリックを同じユーザーインターフェースで管理することができ、さらにオンプレとクラウド環境の両方を統一して管理・監視が可能です。

また、ログとメトリクスを一枚のダッシュボードで確認することで、メトリクスでアラートを検知したタイミングにおいてメトリクスからログをドリルダウンし、問題の原因を確認できます。

02 用意されている可視化のテンプレートが豊富

App Catalogと呼ばれるアプリケーション用の可視化テンプレートが多数用意されており、順次アップデートや追加が行われています。

AWS、Microsoft Azure、Google Cloud Platformなど、メジャーなインフラやアプリケーション向けにクエリやダッシュボードをカタログ形式で提供しております。

テンプレートをそのまま使用することも、中身を自分用にカスタマイズして使用することも可能です。

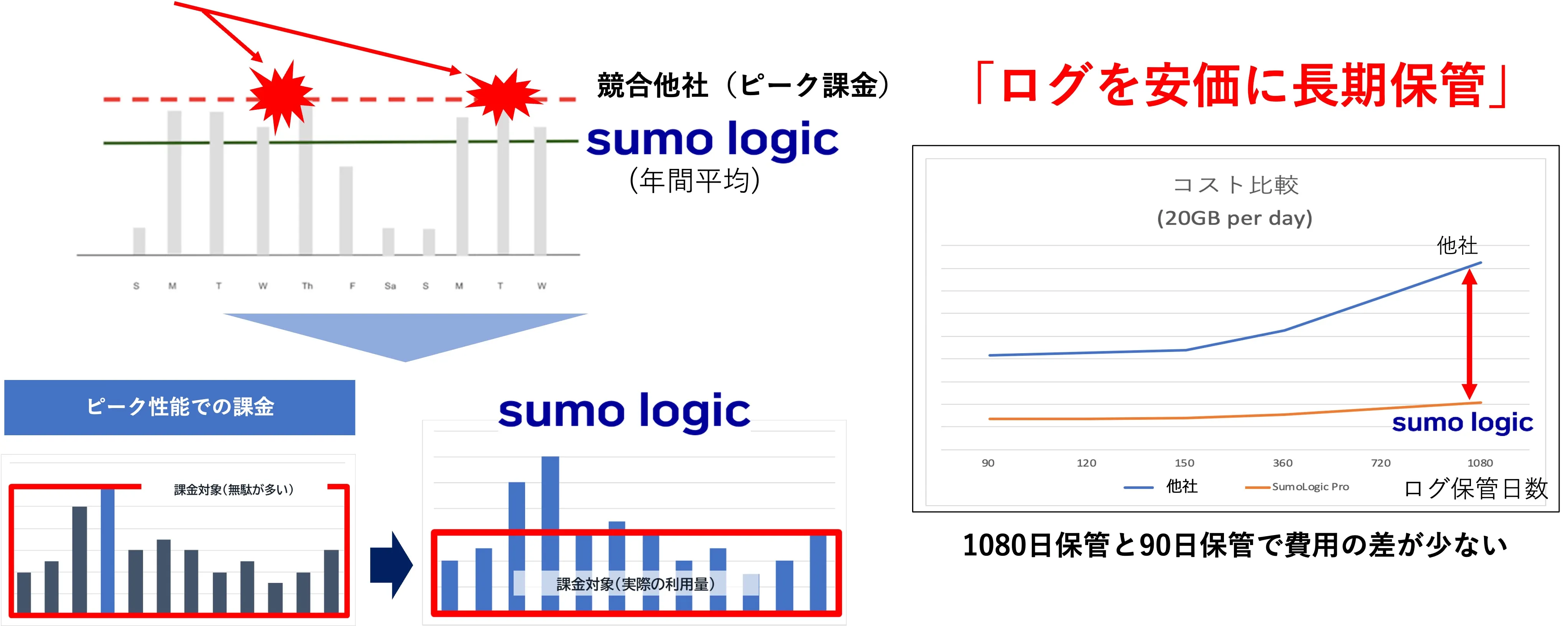

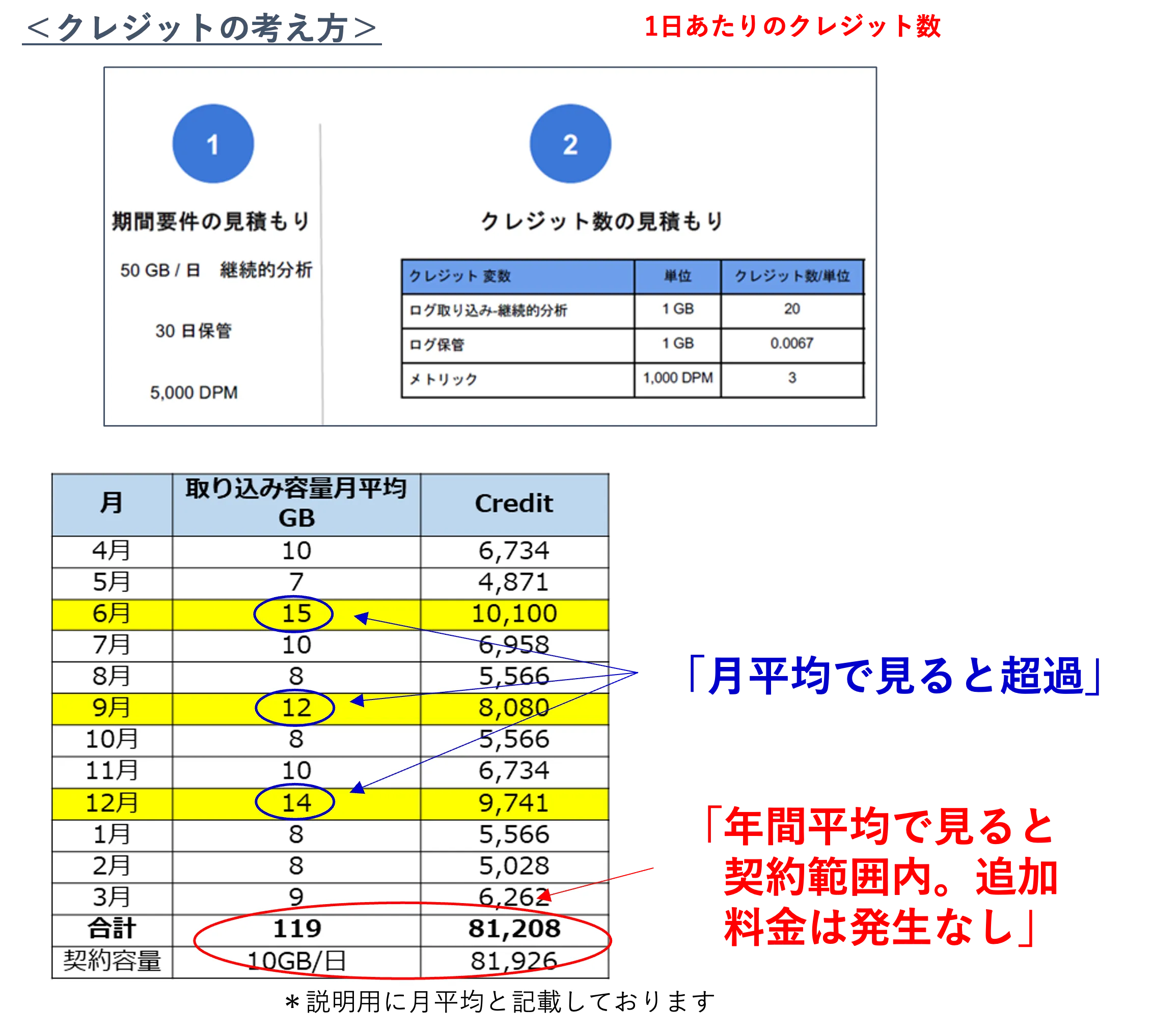

03 価格体系(最低容量5GB/日からのミニマムスタートが可能)

1日あたりのログ取り込み容量(GB/日)とログの保存期間で費用を算出します。

但し、ピークで課金ではなく「年間平均ログ容量」で費用を算出するため、突発的なログ容量増加(スパイク)を考慮し、許容しなければならないユーザにとって非常に利用しやすいモデルで提供しております。

04 機械学習を用いたログ分析機能

収集したデータはクエリを実行して検索することになりますが、その中で特許権を持つOut-of-Boxの機械学習機能を用いた分析を行うことができます。分析結果は集計としてテーブルに表示したり、グラフやチャート化することも可能です。

大容量データからノイズを除去し、少数の問題パターンに縮減し、問題を調査・解決する為の時間を大幅に短縮することが可能です。

Log Reduce

(特許取得)

Log Reduceボタンを押すだけで、可変しないログをパターン化して、大量のログデータからノイズを除去し少数の問題パターンに縮減

従来は、人手でgrepなどを駆使して、該当しそうなログを抽出していた

Log Compare

(特許取得)

過去のある時点のログと比較

正常時と異常時のログを比較し、その差を調査・分析

Outlier Detection

ログの傾向から異常値を検索

外れた数値を検知したとき、異常値として通知

Predictive Analytics

時系列データから将来の数値を予測

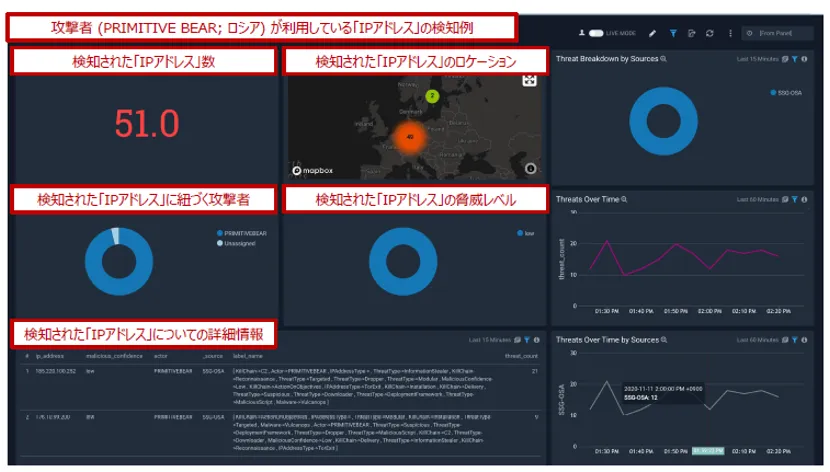

05 Sumo Logic Threat Intelクリック分析アプリケーション

CrowdStrike社の脅威インテリジェンスデータベースとSumoLogic内のログ データを突合して脅威分析ができます。

Threat Intel (CrowdStrike社の脅威情報)を活⽤することでのメリット

- 約4,100万件(2021年2⽉時点) の「IOC」に関する脅威情報を追加費用無く「標準ライセンス」で利⽤できる

*IOC(Indicator of Compromise):侵害指標、痕跡情報 - 脅威の重要度だけでなく「攻撃者がわかる」

- どんなログでも「簡単」にCrowdStrikeの脅威情報との突合処理ができる

従来のSIEMで同様のことを行う場合、 別途脅威情報の準備、 ログの取込や正規化等の事前処理を実施してから初めて利用可能(SumoLogicは不要)

CrowdStrike社がSumo Logicに提供している「22種類の脅威情報(IPアドレス, ドメイン, URL,hash_md5等)」とお客様のログを突き合わせ, 「潜在的な脅威」と「侵害の徴候」を可視化できます。

テリロジーが提供する支援サービス

テレワークの普及に伴い、AWSやAzure、MS365をはじめとした様々なSaaS・クラウドの利用が増え、サイバー攻撃のターゲットがクラウドにシフトし、さらに内部不正対策の強化も求められています。

Sumo Logicをご利用いただくことで、クラウド・オンプレミス問わずログをリアルタイム分析、相関分析、長期保管、遡り分析、可視化することで、不正ログインや情報漏洩などセキュリティインシデント発生時、すばやく原因を特定することが可能となります。テリロジーでは、Sumo Logicのサービス提供と合わせて、仕様や使い方などについて日本語でのサポートを標準で提供しております。

また、App Catalogが提供されていない製品・サービスのログ可視化や他システムとの連携、導入後の拡張サポートなど幅広い柔軟な支援サービスメニューも準備しております。具体的な例としては、Cato NetworksのSASEサービスのログ可視化やSKYSEAのログ可視化などが挙げられます。

SumoLogicご利用支援サービス

| SumoLogicライセンス | SumoLogicの仕様/使い方などについて、日本語でのサポートを提供 | |

|---|---|---|

| SumoLogicライセンス | SumoLogicの仕様/使い方などについて、日本語でのサポートを提供 | |

| 有償サポート | 導入サービス | コレクタの導入、設定、アプリケーションカタログの設定など初期導入作業の支援 |

| ダッシュボード カスタマイズサービス |

アプリケーションカタログを対象としたクエリ、ダッシュボード、アラートの作成、カスタマイズ。 | |

| 可視化 インテグレーションサービス |

アプリケーションカタログに無いデバイスやサービスを対象としたログの取り込み、クエリ、 ダッシュボード、アラート作成。 | |

| システム インテグレーションサービス |

他システムとのインテグレーション。 オーケストレーション、オートメーションに関わるインテグレーション。 |

|

| CSEへのログ取り込み支援 | CIPに取り込んだログをCSE側に連携する作業の支援。 | |

| トレーニング | GUIの使い方/データ取り込みトレーニング、およびクエリ・トレーニング。 | |

| Advancedサポート | 導入後の拡張サポート(※一定期間、運用確立するまでの間、個別にサポート) | |

SumoLogicのライセンスタイプ

| SumoLogic提供モデル | Creditモデル | |||

|---|---|---|---|---|

| Essentials | Enterprise Operations | Enterprise Security | Enterprise Suite | |

| 契約年数 | 1年契約 | 複数年契約可能 | 複数年契約可能 | 複数年契約可能 |

| ログ保存期間 | 1年 | 複数年可能 | 複数年可能 | 複数年可能 |

| Threat Intel (CrowdStrike脅威DB) LogReduce/Log Compare | Yes | Yes | Yes | Yes |

| Look up table数 | 10 | 100 | 100 | 100 |

| メトリクス | オプション | オプション | オプション | オプション |

| 取り込み制限/監査ログ/検索API | No | Yes | Yes | Yes |

| SAML連携 | Yes | Yes | Yes | Yes |

| AWS異常検出 | No | Yes | No | Yes |

| ライセンス管理ダッシュボート | Yes | Yes | Yes | Yes |

| Cloud SIEM Enterprise※1 | No | No | Yes | Yes |

| 階層的(Data Tire)ログ保管※2 | No | No | No | Yes |

| Essentials | 1年契約 | 1年 | Yes | 10 | オプション | No | Yes | No | Yes | No | No |

|---|---|---|---|---|---|---|---|---|---|---|---|

| Enterprise Operations | 複数年契約可能 | 複数年可能 | Yes | 100 | オプション | Yes | Yes | Yes | Yes | No | No |

| Enterprise Security | 複数年契約可能 | 複数年可能 | Yes | 100 | オプション | Yes | Yes | No | Yes | Yes | No |

| Enterprise Suite | 複数年契約可能 | 複数年可能 | Yes | 100 | オプション | Yes | Yes | Yes | Yes | Yes | Yes |

※1 CSEをご利用頂く場合は、基本1日あたりのログ取り込み容量が50GB/日からのご契約となります

※2 普段アクセスしないログを低価格で長期保管可能です

Creditモデルの費用算出方法と考え方

Creditモデルの費用算出する際の必要情報

- 1日あたりのログ取り込み容量

- ログ保存期間

- メトリック利用可否を選択

- 最小購入単位は、5GB/日

Creditの算出方法

- ログ取り込み容量:10GB/日

→10GB×20Gredit/GB×365日(契約)=73,000Credit - 保存期間:365(1年)

→10GB×365日保存×365日(契約)×0.0067Gredit=8,926Credit - メトリック:無し

→0 Credit

1年間使えるクレジット数:81,926Credit/年

SumoLogicを始めませんか?