標的型攻撃対策 入口対策だけでは守れない!

標的型攻撃対策 入口対策だけでは守れない!

概要

ご存じのように、多くの企業や組織において標的型攻撃の被害が報告され、大きな話題となりました。現在も脅威が減少している訳ではなく、様々な企業が攻撃の被害を受けており、標的型攻撃対策が非常に注目されています。

2015年6月に発覚した日本年金機構の年金情報流出事件は、100万人以上の個人情報が流出した記憶にあたらしい標的型攻撃の被害ではないでしょうか。日本年金機構にターゲットを絞って攻撃した標的型攻撃だと言われています。

ファイアウォールや不正侵入検知製品、アンチウィルスソフトなどを導入しているにも関わらず、情報流出事件が後を絶たない状況から、残念ながら従来のセキュリティソリューションでは、標的型攻撃対策としては不十分であることを如実に表しています。

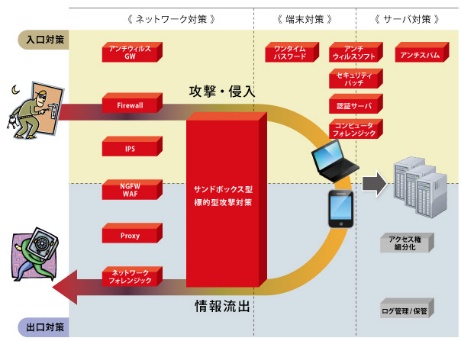

このページでは、標的型攻撃対策を検討されている方が多層防御で情報漏えいを防ぐという意識を持っていただけるように、「標的型攻撃と従来型攻撃の違い」や「入口対策と出口対策の違い」を整理し、広く情報をまとめています。ネットワーク、サーバ、端末それぞれの入口対策、出口対策についてもご紹介しています。実施済み、または、未実施の対策を整理し、標的型攻撃対策の検討にお役立て頂ければと思います。

標的型攻撃とは?

APT : Advanced Persistent Threat

独立行政法人情報処理推進機構(IPA)では、APTを「脆弱性を悪用し、複数の既存攻撃を組み合わせ、ソーシャルエンジニアリングによ り、特定企業や個人を狙った対応が難しく執拗な攻撃」と表現しています。すべての標的型攻撃が高度な技術や複雑な攻撃手段を駆使するわけではなく、むしろ 多くは既存の攻撃を組み合わせたものです。従来型の攻撃は、不特定多数に攻撃を仕掛け、隙のあるサイトや企業が攻撃対象となるものが主流でした。この場合、脆弱性などを放置しなければ成功率自体は高いものではありませんでした。

一方、標的型攻撃が従来の攻撃と大きく異なるのは、事前に定めたターゲットに対して攻撃することです。ターゲットとなる企業の機密情報に目的を絞り、それを入手するために綿密に事前に調査し、調査に基づいて攻撃手法が選択されることが大きな特徴です。

標的型攻撃は特定の目的を持って対象を選定し、執拗に狙い撃ちすることで成功率を高めている攻撃と言えます。

標的型攻撃の特徴

- 機密情報を目的に攻撃する

- ターゲットに特化した攻撃手法を採用する

- 成功するまで継続的に攻撃する

- ソーシャルエンジニアリングが多用される

標的型攻撃の流れ

- 従来型攻撃と同様に公開サーバへ攻撃を試みる

- ユーザーをだまして内部から攻撃を試みる

- 成功すると潜伏期間を設け、社内システムを調べる

- 欲しい情報を入手し正規通信に紛れ込ませて情報を送信する

従来型攻撃との違い

従来型攻撃

- 攻撃手段にマッチする対象を探す

- 発見された脆弱性やバグへ有効な手法を利用して攻撃

- 攻撃手順を決めて対象を自動的に捜索するため、攻撃対象や成果は終了後に判明

標的型攻撃

- 対象を先に決めてマッチする手段を探す

- 予め対象を決め、弱点や入手できる情報を調査した上で攻撃

- 対象に合わせて攻撃を長期間継続するので成功率が高い

従来型のセキュリティ対策は、攻撃者に侵入機会を与えないことを目的として入口対策が重点的に講じられてきました。しかし、昨今の標的型攻撃では、脆弱性の悪用に限らず、ソーシャルエンジニアリングによるヒューマンエラーの誘発などを駆使して様々な手段で侵入を試みてきます。現在、これを完璧に防ぐ手段は、残念ながら存在しません。

入口と同時に出口対策を講じることで、入口を突破されても機密情報の外部送信や不正プログラムのダウンロードといった外部攻撃者との通信を出口で遮断することで、被害を防ぐことができます。

標的型攻撃対策には、入口・出口で 総合的な防御対策を講じることが重要です

特長

入口対策と出口対策の役割

入口対策としては、ファイアウォールやIPS、ウィルスゲートウェイの導入など、多くの対策が講じられ、多くの企業は比較的高いセキュリティレベルにあります。

これに対し、出口対策は十分な対策が講じられていません。機密情報の流出リスクと比較すると出口対策の投資対効果は高く、多くの企業で注目されています。

| 入口対策 | 出口対策 | |

|---|---|---|

| 役割 | ・攻撃・ウィルスを検知し駆除する ・非正規の端末(人)を接続(入室)させない |

・攻撃を許してしまった際に情報を外に流出させない ・自社の設備を踏み台にさせない ・いつ?どこで?誰が?何が?どれだけ?を追跡可能する |

| 対策 | ・FW、IPS等で攻撃を止める ・アンチウィルスゲートウェイでウィルス ・ワームを止める ・パッチを迅速にあてる ・正規の利用者・機器のみ接続を許可する ・必要最低限のアクセス権を付与する |

・サンドボックス型の標的型攻撃対策ソリューションを導入する ・FW、IPS、Proxy、各種GWで外部への通信を制限する ・操作ログを保存する ・通信データをパケットレベルで保全する |

ネットワーク対策

| 役割 | 機器名 | 対策分類 | |

|---|---|---|---|

| サンドボックス型標的型攻撃対策 | 未知のマルウェアを振る舞いで検知・通信遮断 | LastLine | 出口・入口対策 |

| 次世代ファイアウォール | アプリケーション /ユーザーレベルでの通信制御 | ― | 出口対策 |

| WAF | Webアプリケーションに特化したFW | ― | |

| Proxy | Web通信の一元化とウィルス検知/除去と可視化 | BlueCoat | |

| ネットワークフォレンジック | データ保持と問題発生時の解析 | momentum | |

| IPS | 脆弱性やバグを利用した攻撃通信を検出/阻止 | TippingPoint | 入口対策 |

| アンチウィルスGW | 通信からウィルスを検出/除去 | ― | |

| ファイアウォール | TCP/UDPレベルでの不要な通信を検出/阻止 | Check Point/SSG |

クライアント・サーバ対策

| 役割 | 機器名 | 対策分類 | |

|---|---|---|---|

| 端末管理 | 端末のシステム情報/状況の管理 | ― | 出口対策 |

| セキュリティパッチ | セキュリティパッチの適用状況管理 | ― | 入口対策 |

| ワンタイムパスワード | パスワード強度の強化と利便性の両立 | VASCO | |

| 認証サーバ | ユーザー情報等の一元管理 | Juniper SBR | |

| アンチウィルスソフト | ウィルスを検出/除去 | ― |

サーバ対策

| 役割 | 製品名 | 対策分類 | |

|---|---|---|---|

| ログ管理/保管 | 記録と問題発生時の解析 | ― | 出口対策 |

| アクセス権細分化 | 必要以上のリソースへのアクセスを制限 | ― | 入口対策 |

標的型攻撃対策の必要性

入口対策と出口対策の役割で触れたように、多くの企業は、数々の入口対策を講じており、比較的高いセキュリティレベルにあります。また、Proxyサーバなどの出口対策を実施されている企業も多いと思います。しかし、それでも標的型攻撃による被害報告は増え続けていることから標的型攻撃対策の必要性は明白です。

ターゲットになる可能性はあるか?情報漏えいした場合の損失は?保険等でヘッジできるリスクは何か?など、発生確率や損失と標的型攻撃対策コストを比較し、標的型攻撃対策を自社運用するか?他社に委託するか?など、日々の運用についても十分にご検討の上、自社にとって最適なソリューションをご検討頂ければと思います。

これから対策を検討されるという方は、イザという時の証拠保全についても同時にご検討されることをオススメします。大手セキュリティベンダーが「完全なセキュリティは存在しない」と発言しているように、ネットワーク、サーバ、端末で多層で防御することで、リスクを最小化することも重要ですが、完全なセキュリティはないという事実を踏まえ、イザという時に、漏えいした情報の中身を確認できるようにしておくことも重要です。

関連情報

関連製品

Lastline

お問い合わせ

- Webからお問い合わせ

- お電話でお問い合わせ

- 03-3237-3291

-

お問い合わせは、お電話でも承っております。

資料請求・デモンストレーション等、お気軽にご相談下さい。

※受付時間 9時~17時30分 ※土曜・日曜・祝日、当社指定の休業日を除く