サイバー攻撃から身を守るための情報セキュリティ対策

サイバー攻撃から身を守るための情報セキュリティ対策

高度化、多様化するネットワーク攻撃から自社の情報資産を守るために

概要

早期に検討しなければならない情報セキュリティポリシー

企業・機関がネットワークへの不正侵入・ワーム・DDoS攻撃などにより、サービスの停止や大切な情報資産の漏えいなど、事業継続性を脅かすような情報セキュリティ管理に関する問題が日々多発しています。ネットワーク上の脅威は急増傾向にあり、特に昨今では、セキュリティとリスク・マネジメント分野に対する企業IT部門の意識が変わってきています。より具体的な事件や事故を目の当たりにするにつれ、リスクに関して「他人事でない」という切迫感が高まってきています。

情報セキュリティに対する意識

悪意ある攻撃への危機感

総務省の発表による「平成22年通信利用動向調査の結果」では、企業に対してインターネット、企業内LAN等を利用する上での問題点を調査しています。調査結果によれば、問題点として挙げられたのは「セキュリティ対策の確立が困難」が60.8%と最も多く、次いで「ウィルス感染に不安」(56.7%)、「従業員のセキュリティ意識が低い」(41.6%)となり、セキュリティに関連するものが上位を占める結果となっています。

総務省の発表資料より引用

総務省の発表資料より引用参照:平成22年通信利用動向調査の結果 概要

多様化し目的を持つようになったサイバー攻撃

標的型サイバー攻撃とは?

従来までの悪意を持ったプログラムを利用したサイバー攻撃は、自身のテクニックやノウハウを試す事やニュースなどで被害を見ることを楽しむ愉快犯が多く存在していました。しかしながら「特定」の企業や組織に狙いを定め、機密情報を盗み出すサイバー攻撃のように明らかな「目的」を持つ犯罪の被害報告が増えています。従来の攻撃の手法と異なるのは、対象の組織に気づかれないように侵入し、侵入後の情報詐取に至るまでの行動も気づかれないように実行し、目的を達成する為に複数の手法を組み合わせるところにあります。この悪意を持ったサイバー攻撃を「標的型サイバー攻撃」といいます。

標的型サイバー攻撃は特定の組織・個人を確実に感染させることを目的としていることから、一人当たりの感染確率を向上させるための工夫がされています。例としては、以下のような手法を複合的に用いるものがあります。

- ソーシャル・エンジニアリングの利用

- 不正プログラムの利用

- 脆弱性の利用

「標的型サイバー攻撃」で用いられる手法は既存のサイバー攻撃を組み合わせたもので、それぞれの攻撃手法に対し根本的な対策をうつことで、効果的にリスクを軽減させることができると考えられます。

2009年にも複合的なサイバー攻撃としてGumblarやConfickeの被害が多くでましたが、いずれも不正アクセス、ウェブサイト改ざん、不正プログラムの利用、脆弱性の利用を組み合わせたものでした。

手法に対する防御

ソーシャル・エンジニアリング

ソーシャル・エンジニアリングの利用とは、 人間の心理的な隙や、行動のミスにつけ込んで個人が持つ秘密情報を入手する方法のことを言いますが、最もかかりやすい手法はメールアドレス等の差出人情報を詐称した上で、業務に関連するような文面のメールを送付することにより、攻撃対象者にあたかも自分宛の業務上のメールであるかのように思わせ、添付ファイルの実行を誘導する手法です。その他SNSや電話を介して情報を入手する手法も存在しますが、一般的にメールを介した手法にかかるケースが殆どです。

対処方法:

詐欺的なメールの送信行為を「スピア・フィッシング」又は「ターゲッテッド・フィッシング」と呼ばれていますが、その対処法としては、該当する件名、文章、IPアドレス、ヘッダなどの特徴を分析し、怪しいと思われるメールに対し、【注意】などのヘッダを件名の前につけ配信させる仕組みが有効と考えられます。この手法では、受信者はメールを開封する前に件名を見ることで、注意を喚起されますので開封後不正なプログラムをインストールされるなどの事故を未然に防ぐ事ができ、リスクを軽減させることができます。

不正プログラム

不正プログラムを検知するために一般的に企業の9割以上がアンチウィルスソリューションを導入していますが、「定義ファイル」検索だけに着目した場合、これまでに使用されたことがない不正プログラムの場合、定義ファイルで検知できない場合が多くあります。標的型サイバー攻撃においては、ターゲットが限られているため、一般的に認知されていないプログラムを使用する事でアンチウィルスの検知を回避するケースが殆どです。

対処方法:

不正プログラムの活動を検知・防止するための方法としては、不正侵入検知装置(IDS)や不正侵入防止装置(IPS)をアンチウィルスソリューションと併用することが効果的であると考えられます。これらのソリューションには振る舞いを検知する機能を有するものもあり、定義ファイルがまだリリースされていない「ゼロデイ・アタック」への対策機能をもつソリューションを活用することがさらにリスクを軽減させることができます。実際に、Stuxnetでは多くの「ゼロデイ」の脆弱性が使用されました。

脆弱性の利用

「標的型サイバー攻撃」では、ユーザに感染に気付かれないよう、ソフトウェアの脆弱性を利用して不正プログラムに感染させることが多くあります。これは実行プログラムを利用した攻撃(脆弱性を利用せず、不正プログラムのインストールを誘発する攻撃)と比較して、脆弱性を利用した感染の方が、添付ファイルを開封させるだけであったり、ウェブにアクセスさせるだけであったりと、ユーザに認識されにくい特徴があります。

対処方法:

組織ネットワーク内で最新の脆弱性に迅速に対応できるように、新しい脆弱性保護フィルターが継続的に 提供されるIPSの活用が有効的であると考えられます。各フィルターはIPSで保護されたネットワークを、攻撃から保護するためにネットワークに張り巡らされる仮想ソフトウェアパッチと考えることができます。特定の脆弱性を標的とした悪意のあるトラフィックが即座に検出されてブロックされます。このソリューションは拡張性に優れ、侵入防止システムにより、パッチが適用されていない何千ものシステムを1つの仮想パッチで保護することができます。

ID・パスワードの盗用

「標的型サイバー攻撃」は、機密情報のある企業を始めとする組織のサーバにある機密情報の不正な取得を目的として特定の標的に対して行われる犯罪です。前に記載されているように対象の組織に気づかれないように侵入し、侵入後の情報詐取に至るまでの行動も気づかれないように実行し、目的を達成する為に複数の手法を組み合わせるような悪意を持ったサイバー攻撃であり、DDoS攻撃や愉快犯的なWebページ改ざんとは大きく異なり、明らかな犯罪のプロフェッショナルによるものであり、サーバのIDやパスワードを詐取した場合、対象となるサーバに保管される機密情報が抜き取られるケースが多くあります。

対処方法:

前述のセキュリティ対策ソリューションを導入した際でも、そのリスクは軽減されるとはいえ完全にはなくなったわけではありません。万一犯罪者がIDやパスワードを入手し、目的とする情報ソースにアクセスしようとした場合でも強力な認証力を持たせることで阻止することができます。強力な認証力とは認証時に複数の要素を組み合わせることでユーザアイデンティティを強力に検証できます。例えば、「正規のユーザが知っていること」=パスワードと「正規のユーザが持っているもの」=ワンタイムパスワードを組み合わせることで万一前者の情報が詐取された際でも機密情報を含むリソースにアクセスされるリスクが軽減されます。

特長

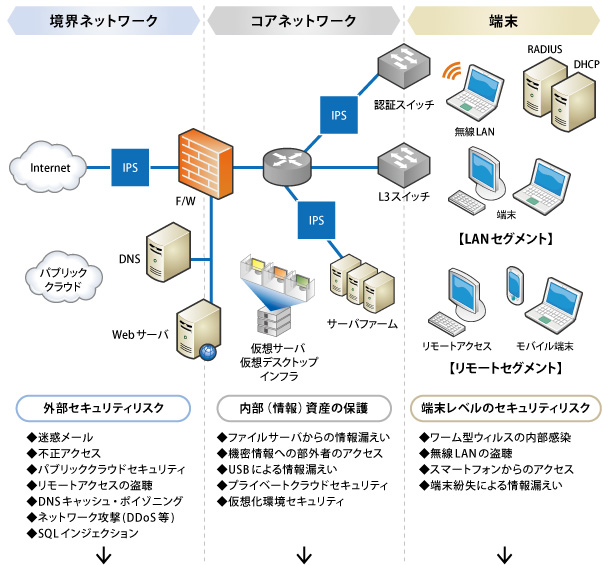

テリロジーが提案するセキュリティソリューション

企業は常に新しい攻撃への脅威にさらされています。

従来のアプローチでは防ぎ切れない攻撃に対して、組織はどのように備えれば良いのでしょうか?

前述のような多様化した攻撃に対し、企業が対策を考えるに当たっては、まず単一のセキュリティ対策では「外部からの攻撃は完全には防げない」という認識を持つ必要があります。その上で、ウィルスやボットが侵入してもサーバやPCへの感染拡大を防ぐ、外部への情報漏えいを阻止する、という二重三重の防御を考えることが重要です。

テリロジーでは、ネットワーク上の様々な場所に、防御の用途、目的に応じた最適なセキュリティソリューションをご用意しております。

お問い合わせ

- Webからお問い合わせ

- お電話でお問い合わせ

- 03-3237-3291

-

お問い合わせは、お電話でも承っております。

資料請求・デモンストレーション等、お気軽にご相談下さい。

※受付時間 9時~17時30分 ※土曜・日曜・祝日、当社指定の休業日を除く